لأول مرة يتم رصد حملة ضارة جديدة تستفيد من سجلات أحداث Windows (event logs) لإخفاء أجزاء من كود shellcode.

قال Denis Legezo الباحث في Kaspersky في تقرير فني نُشر هذا الأسبوع: “بدون الحاجة لملفات (fileless) تسمح هذه الحملة الضارة بإخفاء حصان طروادة (last stage trojan) عن الأنظار في نظام الملفات”.

يُعتقد أن عملية العدوى الخفية، التي لا تُنسب إلى جهة معروفة حتى الآن، قد بدأت في سبتمبر 2021 عندما تم إغراء الأهداف المقصودة لتنزيل ملفات RAR المضغوطة التي تحتوي على Cobalt Strike وSilent Break.

وأوضح Legezo: “تم نشر وحدة Cobalt Strike عن طريق إقناع الهدف بتنزيل الرابط إلى .RAR على الموقع الشرعي file.io وتشغيله بأنفسهم”.

يتم بعد ذلك استخدام وحدات برامج محاكاة الخصم (adversary simulation) كلوحة تشغيل (launchpad) لحقن التعليمات البرمجية في عمليات نظام Windows (system processes) أو التطبيقات الموثوقة.

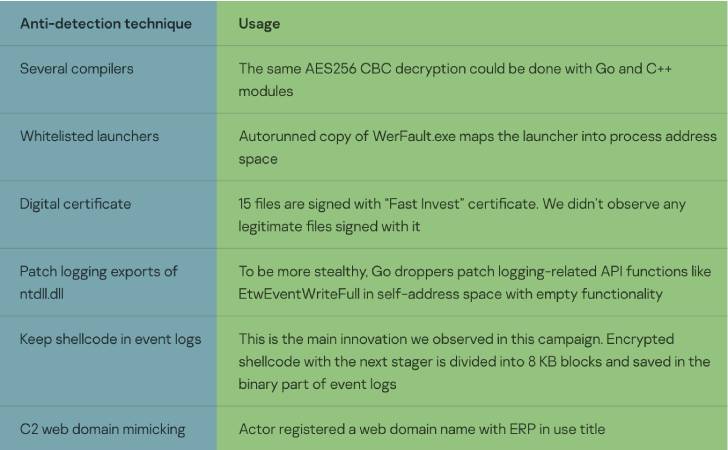

وتجدر الإشارة أيضًا إلى استخدام الأغلفة المضادة (anti-detection wrappers) للكشف كجزء من مجموعة الأدوات، مما يشير إلى محاولة من جانب المشغلين للعمل بخفاء.

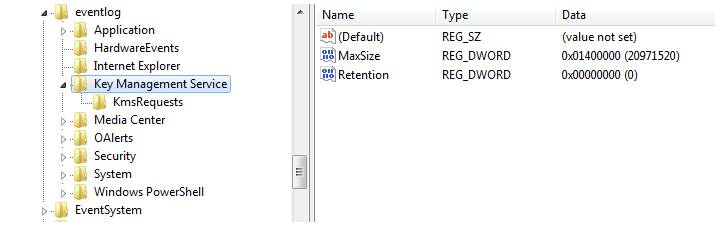

تتمثل إحدى الطرق الرئيسية في الاحتفاظ بالكود (shellcode) المشفر المُحتوي على البرامج الضارة (next-stage malware) على هيئة قطع بحجم 8 كيلوبايت في سجلات الأحداث (event logs)، وهي تقنية لم يسبق لها مثيل في هجمات العالم الحقيقي، ثم يتم دمجها وتنفيذها.

الحمولة النهائية (final payload) عبارة عن مجموعة من أحصنة طروادة تستخدم آليتين مختلفتين للاتصال، HTTP مع تشفير RC4 وغير مشفر باستخدام أنابيب مسماة (named pipes) والتي تسمح لها بتشغيل أوامر عشوائية وتنزيل الملفات من عنوان URL وتصعيد الصلاحيات (escalate privileges) والتقاط لقطات شاشة (screenshots).

مؤشر آخر على تكتيكات المراوغة لدى الفاعل هو استخدامه للمعلومات المستقاة من الاستطلاع الأولي لتطوير المراحل اللاحقة من سلسلة الهجوم، بما في ذلك استخدام خادم بعيد (remote server) يحاكي البرامج المشروعة التي تستخدمها الضحية.

قال Legezo: “الجهة التي تقف وراء هذه الحملة قادرة تمامًا، والكود فريد تمامًا، ولا يوجد أي تشابه مع البرامج الضارة الأخرى المعروفة.”

يأتي هذا الكشف في الوقت الذي أظهر فيه باحثي Sysdig طريقة لتسوية حاويات القراءة فقط (read-only containers) التي تحتوي على برامج ضارة لا تحتوي على ملفات (fileless malware) يتم تنفيذها في الذاكرة من خلال الاستفادة من عيب فادح في Redis servers.

المصادر:

https://thehackernews.com/2022/05/this-new-fileless-malware-hides.html

https://securelist.com/a-new-secret-stash-for-fileless-malware/106393/

https://www.netspi.com/news/press-release/netspi-acquires-silent-break-security/

https://en.wikipedia.org/wiki/Named_pipe

https://sysdig.com/blog/containers-read-only-fileless-malware/https://thehackernews.com/2022/03/muhstik-botnet-targeting-redis-servers.html

تم النشر على فيسبوك من هنا: https://www.facebook.com/AliTweel/posts/10159763771508490

ملاحظة: الصورة تم توليدها بواسطة الذكاء الاصطناعي حسب عنوان المقالة.